Alle organisaties maken tot op zekere hoogte gebruik van databases, of het nu gaat om het verwerken van eenvoudige gegevenssets met een laag quantity, zoals het adresboek van een secretaresse, of om grote Huge Information-opslagplaatsen voor strategische informatieanalyse.

De gemene deler van al deze databases is dat ze moeten worden beschermd tegen de vele risico’s waarmee ze worden geconfronteerd, waarvan de belangrijkste het verlies, de wijziging en de diefstal van informatie zijn. Andere risico’s, die niet zo kritisch maar ook gevaarlijk zijn, zijn onder meer prestatieverlies en schending van vertrouwelijkheids- of privacyovereenkomsten.

De beveiligingsmechanismen die worden gebruikt om de netwerken van een organisatie te beschermen, kunnen sommige pogingen tot aanvallen op databases afweren. Toch zijn sommige risico’s uniek voor databasesystemen (DBMS) en vereisen ze specifieke beveiligingsmaatregelen, technieken en hulpmiddelen.

Bedreigingen die databases aantasten

Het volgende is een lijst met de meest voorkomende bedreigingen waarmee databases vandaag de dag worden geconfronteerd en die moeten worden beperkt door databaseservers te versterken en een paar procedures toe te voegen aan algemene beveiligings- en audittechnieken.

Onvoldoende machtigingenbeheer

Vaker dan we zouden willen toegeven, worden databaseservers in organisaties geïnstalleerd met hun standaardbeveiligingsinstellingen, en deze instellingen worden nooit gewijzigd. Dit zorgt ervoor dat databases worden blootgesteld aan aanvallers die de standaardmachtigingen kennen en weten hoe ze deze kunnen misbruiken.

Er is ook sprake van misbruik van legitieme machtigingen: gebruikers die hun databaserechten gebruiken om er ongeoorloofd gebruik van te maken, bijvoorbeeld door vertrouwelijke informatie vrij te geven.

Het bestaan van inactieve accounts brengt ook een veiligheidsrisico met zich mee dat vaak over het hoofd wordt gezien, omdat kwaadwillende personen op de hoogte kunnen zijn van het bestaan van deze accounts en hiervan misbruik kunnen maken om zonder toestemming toegang te krijgen tot databases.

Database-injectieaanvallen

De belangrijkste vorm van database-injectieaanvallen zijn SQL-injectieaanvallen, waarbij relationele databaseservers (RDBMS) worden aangevallen die de SQL-taal gebruiken. NoSQL-databases, zoals MongoDB, RavenDB of Couchbase, zijn immuun voor SQL-injectieaanvallen, maar zijn gevoelig voor NoSQL-injectieaanvallen. NoSQL-injectieaanvallen komen minder vaak voor, maar zijn even gevaarlijk.

Zowel SQL-injectie- als NoSQL-injectieaanvallen werken door de gegevensinvoercontroles van webapplicaties te omzeilen om opdrachten door te sturen naar de database-engine om de gegevens en structuren ervan bloot te leggen. In excessive gevallen kan een succesvolle injectieaanval de aanvaller onbeperkte toegang geven tot het hart van een database.

Exploiteerbare databasekwetsbaarheden

Het is gebruikelijk dat IT-afdelingen van bedrijven hun DBMS-kernsoftware niet regelmatig patchen. Dus zelfs als er een kwetsbaarheid wordt ontdekt en de leverancier een patch vrijgeeft om deze te elimineren, kan het maanden duren voordat bedrijven hun systemen patchen. Het gevolg is dat kwetsbaarheden gedurende lange perioden zichtbaar blijven en door cybercriminelen kunnen worden uitgebuit.

De belangrijkste redenen waarom DBMS’en niet worden gepatcht, zijn onder meer problemen bij het vinden van een tijdsbestek om de server uit te schakelen en onderhoud uit te voeren; complexe en tijdrovende vereisten voor het testen van patches; vaagheid over wie verantwoordelijk is voor het onderhoud van het DBMS; overmatige werkdruk van onder meer systeembeheerders.

Bestaan van verborgen databaseservers

Het niet naleven van het software-installatiebeleid in een organisatie (of het ontbreken van dergelijk beleid) zorgt ervoor dat gebruikers naar eigen goeddunken databaseservers installeren om aan bepaalde behoeften te voldoen. Het resultaat is dat er servers op het netwerk van de organisatie verschijnen, waar beveiligingsbeheerders zich niet van bewust zijn. Deze servers stellen vertrouwelijke gegevens bloot aan de organisatie of leggen kwetsbaarheden bloot die door aanvallers kunnen worden uitgebuit.

Toegankelijke back-ups

Hoewel databaseservers worden beschermd achter een beveiligingslaag, kunnen back-ups van deze databases toegankelijk zijn voor gebruikers zonder rechten. In een dergelijke situatie bestaat het risico dat ongeautoriseerde gebruikers kopieën van de back-ups maken en deze op hun eigen servers plaatsen om de gevoelige informatie die ze bevatten te extraheren.

Technieken en strategieën om databases te beschermen

Om enough bescherming van de databases van een organisatie te bieden, is een defensieve matrix van greatest practices nodig, gecombineerd met regelmatige interne controles. De greatest practices matrix bevat de volgende onderdelen:

- Beheer de toegangsrechten van gebruikers en elimineer buitensporige rechten en inactieve gebruikers.

- Practice medewerkers in technieken voor risicobeperking, waaronder het herkennen van veelvoorkomende cyberbedreigingen zoals spear-phishing-aanvallen, greatest practices rond internet- en e-mailgebruik, en wachtwoordbeheer.

- Beoordeel eventuele kwetsbaarheden in de database, identificeer gecompromitteerde eindpunten en classificeer gevoelige gegevens.

- Bewaak alle databasetoegangsactiviteiten en gebruikspatronen in realtime om datalekken, ongeautoriseerde SQL- en Huge Information-transacties en protocol-/systeemaanvallen te detecteren.

- Automatiseer audits met een platform voor databasebescherming en auditing.

- Blokkeer kwaadaardige webverzoeken.

- Archiveer externe gegevens, versleutel databases en maskeer databasevelden om gevoelige informatie te verbergen.

Hulpprogramma’s voor databasebeveiliging

De bovenstaande technieken vereisen veel inspanning van de IT-afdeling van de organisatie, en vaak kan het IT-personeel niet al hun taken bijhouden, zodat de taken die moeten worden uitgevoerd om databases veilig te houden, ongedaan worden gemaakt. Gelukkig maken een paar instruments deze taken eenvoudiger, zodat de gevaren die databases bedreigen er geen invloed op hebben.

Scuba Database-kwetsbaarheidsscanner

Scuba is een free of charge, gebruiksvriendelijke device die inzicht geeft in verborgen beveiligingsrisico’s in de databases van een organisatie. Het biedt meer dan 2.300 beoordelingstests voor Oracle-, Microsoft SQL-, Sybase-, IBM DB2- en MySQL-databases, die allerlei soorten kwetsbaarheden en configuratiefouten detecteren.

Met duidelijke en beknopte rapporten onthult Scuba welke databases gevaar lopen en welke risico’s in elk daarvan op de loer liggen. Ook worden er aanbevelingen gedaan over hoe de geïdentificeerde risico’s kunnen worden beperkt.

Duikscans kunnen worden uitgevoerd vanaf elke Home windows-, Mac- of Linux-client. Een typische scan met deze device duurt tussen de 2 en 3 minuten, afhankelijk van de grootte van de databases, het aantal gebruikers en groepen en de snelheid van de netwerkverbinding. Er zijn geen andere installatievereisten dan het up-to-date houden van het besturingssysteem.

Hoewel Scuba een free of charge, op zichzelf staand hulpmiddel is, neemt Imperva het op in zijn assortiment specifieke producten voor gegevensbeveiliging, waarbij gegevensbescherming en beveiliging in de cloud, gegevensprivacy en analyse van gebruikersgedrag worden aangeboden.

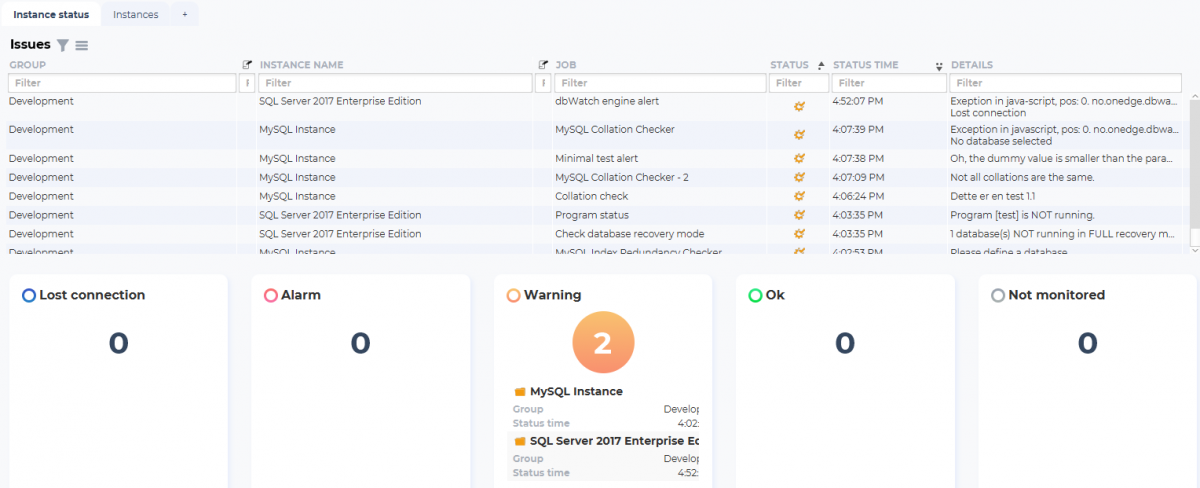

dbWatch-controlecentrum

dbWatch is een full oplossing voor databasebewaking en -beheer die Microsoft SQL Server, Oracle, PostgreSQL, Sybase, MySQL en Azure SQL ondersteunt. Het is ontworpen om proactieve monitoring uit te voeren en zoveel mogelijk routineonderhoud te automatiseren in grootschalige on-premise, hybride of clouddatabaseomgevingen.

dbWatch is in hoge mate aanpasbaar en omvat de DBA-workflow, van monitoring tot beheer, analyse en rapportage. Gebruikers van de device benadrukken de mogelijkheid om eenvoudig servers te ontdekken, inclusief virtuele. Dit is een uitstekend voordeel voor het beheer en de monitoring van IT-middelen, waardoor kostenbepaling en risicobeoordeling worden vergemakkelijkt.

Hoewel het een geweldige functionaliteit biedt, is de leercurve van dbWatch steil. Verwacht dus dat na aanschaf van de device de installatieprocedures en coaching enige tijd zullen duren voordat de device 100% operationeel is. Er is een free of charge, tijdelijke evaluatieversie beschikbaar om te downloaden.

AppDetectivePRO

AppDetectivePRO is een database- en Huge Information-scanner die onmiddellijk configuratiefouten, identificatie-/toegangscontroleproblemen, ontbrekende patches of een giftige combinatie van configuraties kan ontdekken die gegevenslekken, ongeoorloofde wijziging van informatie of Denial of Service (DoS)-aanvallen kunnen veroorzaken.

Door de eenvoudige configuratie en gebruiksvriendelijke interface kan AppDetectivePRO onmiddellijk de beveiliging, risico’s en beveiligingspositie van elke database of Huge Information-repository binnen de infrastructuur van een organisatie ontdekken, beoordelen en rapporteren, zowel op locatie als in de cloud. kwestie van minuten.

AppDetectivePRO kan worden gebruikt als add-on voor scanners voor host- of netwerkbesturingssystemen en statische of dynamische toepassingen. Het scala aan opties biedt meer dan 50 kant-en-klare compliance- en configuratiebeleidsregels zonder dat het onderhoud van SQL-scripts voor gegevensverzameling vereist is.

DbDefensie

DbDefence is een beveiligingshulpmiddel voor databases op Microsoft SQL Server. Het wordt gekenmerkt door het feit dat het gemakkelijk te gebruiken, toegankelijk en effectief is voor het coderen van full databases en het beschermen van hun schema’s, waardoor toegang tot databases volledig wordt voorkomen, zelfs voor gebruikers met de hoogste rechten.

Versleuteling werkt aan de serverzijde, waardoor een geautoriseerde beheerder databases veilig kan versleutelen en ontsleutelen, zonder dat de applicaties die er toegang toe hebben, hoeven te worden gewijzigd. De device werkt met elke SQL Server-versie na 2005.

DbDefence werkt op SQL-bestands- en objectniveau, waardoor het zich onderscheidt van andere SQL Server-coderingssoftware. Het kan onderscheiden tot welke objecten toegang is geprobeerd en tot welke objecten toegang is geweigerd of toegestaan.

Om DbDefence als onderdeel van een oplossing op te nemen, is het niet nodig om voor elke clienttoepassing licenties aan te schaffen. Eén enkele herdistributielicentie is voldoende om het op een willekeurig aantal shoppers te installeren.

OScanner

OScanner is een Oracle-databaseanalyse- en evaluatietool ontwikkeld in Java. Het heeft een op plug-ins gebaseerde architectuur, die momenteel plug-ins bevat voor de volgende functies:

- Zijopsomming

- Wachtwoord testen (algemeen en woordenboek)

- Opsomming van Oracle-versies

- Opsomming van gebruikersaccountrollen, bevoegdheden en hashes

- Opsomming van auditinformatie

- Opsomming van wachtwoordbeleid

- Opsomming van databasekoppelingen

De resultaten worden gepresenteerd in een grafische Java-boom. Het biedt ook een beknopt XML-rapportformaat en een ingebouwde XML-viewer voor het bekijken van het rapport. Voor het installeren van de device zijn alleen een Java-runtime-omgeving en het OScanner-installatiebestand (zip) vereist.

OScanner werkt op dezelfde manier als de wachtwoordraadfunctie van Oracle Auditing Software (OAT opwg), waarbij het accounts.default-bestand wordt gebruikt om de standaard gebruikersnaam/wachtwoord-paren te verkrijgen. Het verschilt van de Oracle-tool doordat het ook probeert accounts met dezelfde gebruikersnaam en hetzelfde wachtwoord te raden.

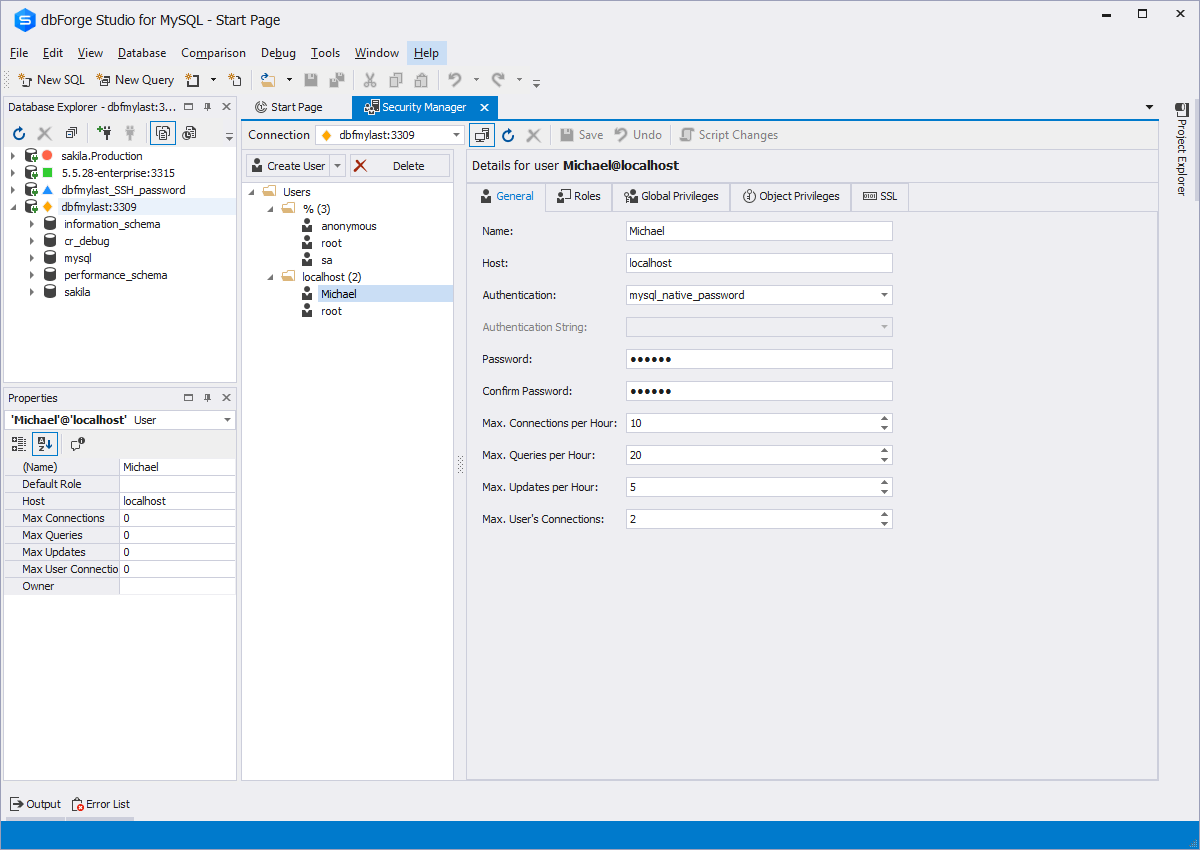

dbForge Beveiligingsmanager

Safety Supervisor maakt deel uit van de suite dbForge Studio voor MySQL en voegt daaraan een krachtige device toe voor het beheren van de beveiliging in MySQL-databases. Met uitgebreide functionaliteit en een praktische en gebruiksvriendelijke gebruikersinterface is het bedoeld om routinematige beveiligingsbeheertaken te vergemakkelijken, zoals het beheren van MySQL-gebruikersaccounts en -rechten.

Het gebruik van een Safety Supervisor verbetert de productiviteit van IT-personeel. Het biedt ook andere voordelen, zoals het vervangen van complexe opdrachtregelbewerkingen door eenvoudiger visueel beheer van MySQL-gebruikersaccounts en hun rechten. De device helpt ook de databasebeveiliging te vergroten, dankzij vereenvoudigde beheerprocedures die fouten minimaliseren en de tijd die nodig is voor administratief personeel verminderen.

Met de vijf tabbladen van het venster Beveiligingsbeheer kunt u met slechts een paar klikken gebruikersaccounts aanmaken, waarbij u elk account zowel globale als objectrechten geeft. Zodra de accounts zijn aangemaakt, kunt u hun instellingen in één oogopslag bekijken om er zeker van te zijn dat u geen fouten heeft gemaakt.

U kunt een volledig free of charge versie van dbForge Studio voor MySQL downloaden, die basisfunctionaliteit biedt. Dan zijn er de Commonplace-, Skilled- en Enterprise-versies, met prijzen die kunnen oplopen tot ongeveer $ 400.

Laatste woorden: echt veilige databases

Het is gebruikelijk dat organisaties denken dat hun gegevens alleen veilig zijn omdat ze over back-ups en firewalls beschikken. Maar er zijn nog veel meer aspecten van databasebeveiliging die verder gaan dan deze beveiligingsmaatregelen. Bij het selecteren van een databaseserver moet de organisatie rekening houden met de hierboven genoemde aspecten, die allemaal impliceren dat databaseservers het belang moeten krijgen dat ze hebben bij het strategische beheer van de kritieke gegevens van een organisatie.