Terwijl cyberbeveiliging het beveiligen van computersystemen tegen kwaadwillende aanvallers inhoudt, heeft het beveiligingspraktijken van het leger overgenomen om zijn inspanningen bij het voorkomen en stoppen van cyberaanvallen te versterken. Eén van die praktijken die van het leger is overgenomen, is Protection in Depth (DiD).

Diepteverdediging is een militaire strategie die teruggaat tot de middeleeuwen, toen kastelen meerdere beveiligingslagen hadden, zoals ophaalbruggen, sloten, grachten, muren en wachttorens, die further beveiligingslagen voor het kasteel boden.

Diepgaande verdediging werd ook gebruikt tijdens de Eerste en Tweede Wereldoorlog, toen legers loopgraven groeven, strategisch geplaatste machinegeweren gebruikten, versterkingen bouwden en antitankobstakels gebruikten om de opmars van vijanden te vertragen, slachtoffers te veroorzaken en tijd te kopen voor wraakacties.

Op het gebied van cyberbeveiliging is diepgaande verdediging een beveiligingspraktijk waarbij meerdere beveiligingsproducten en -controles, zoals firewalls, encryptie en inbraakdetectiesystemen, gelaagd zijn en samen worden gebruikt om netwerken en computersystemen tegen aanvallen te beschermen.

Dit resulteert in een verbeterde beveiliging van kritieke bedrijfsmiddelen, waardoor systemen moeilijker te penetreren zijn. Wanneer een beveiligingsmaatregel faalt, zijn er further beveiligingslagen om een systeem tegen bedreigingen te beschermen.

Diepgaande verdediging maakt gebruik van redundantie in cyberbeveiliging, wat deze zeer effectief maakt, aangezien een enkele cyberbeveiligingsmaatregel of -controle niet alle vormen van cyberaanvallen kan stoppen. De meerlaagse benadering van cyberbeveiliging van Protection in Depth maakt bescherming mogelijk tegen een breed scala aan cyberaanvallen, wat resulteert in beter beveiligde computersystemen die zeer moeilijk te compromitteren zijn.

Elementen van verdediging in de diepte

Diepteverdediging bestaat uit de volgende sleutelelementen

Fysieke controles

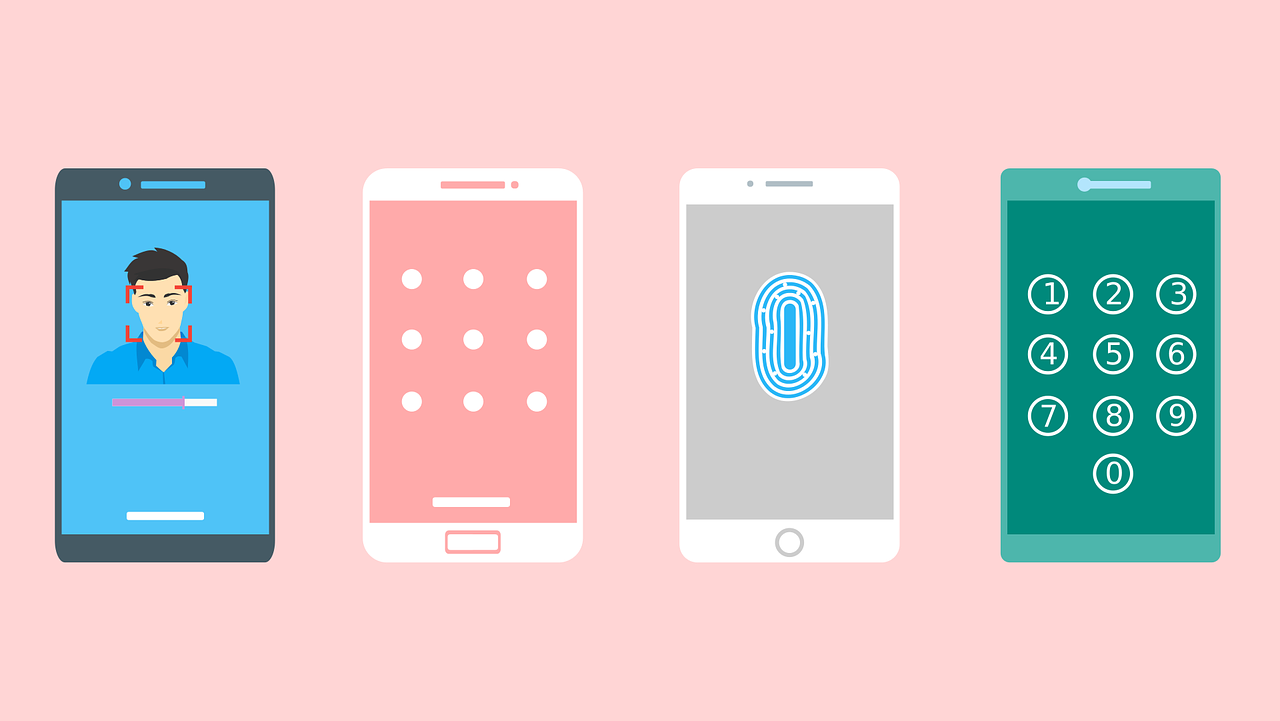

Dit zijn beveiligingsmaatregelen die zijn getroffen om computersystemen te beveiligen en fysieke toegang tot de systemen door indringers te voorkomen. Meestal gaat het hierbij om het beperken van de toegang tot computersystemen door fysieke infrastructuur aan te brengen, zoals beveiligingscamera’s, gesloten deuren, ID-kaartscanners en biometrische systemen, of zelfs door bewakers in te zetten voor mankamers met kritische computersystemen.

Technische controles

Dit zijn de {hardware} en software program die zijn geïmplementeerd om systemen te beschermen tegen kwaadwillende aanvallers. Voorbeelden van dergelijke beveiligingsmaatregelen zijn onder meer firewalls, meervoudige authenticatie, systemen voor inbraakdetectie of -preventie (IDS/IPS), antivirus en configuratiebeheer.

Administratieve controles

Deze omvatten het beleid en de procedures van een organisatie voor haar werknemers, die bedoeld zijn om de toegang tot de middelen van de organisatie te controleren en werknemers ook te begeleiden in de juiste cyberbeveiligingspraktijken om menselijke fouten te verminderen die ertoe kunnen leiden dat computersystemen door aanvallers worden aangetast.

Waarom diepgaande verdediging belangrijk is

Kevin Mitnick, die ooit werd beschouwd als ‘s werelds beroemdste hacker na het hacken van systemen van bedrijven als Solar Microsystems, Nokia en Motorola, staat bekend om zijn uitspraak: “Alles daarbuiten is kwetsbaar voor aanvallen als er voldoende tijd en middelen zijn.”

Deze verklaring geldt tot op de dag van vandaag nog steeds, vooral met de geavanceerde instruments die toegankelijk zijn voor aanvallers. Dit betekent op zijn beurt dat er nooit een one-fix-all cybersecurity-oplossing bestaat die niet in gevaar kan worden gebracht. Dit is de reden waarom diepgaande verdediging erg belangrijk is in een wereld met geavanceerde aanvallers die toegang hebben tot enorme hulpbronnen.

Diepgaande verdediging dwingt organisaties om een proactieve benadering van hun beveiliging te hanteren en na te denken over de veiligheid van hun middelen, zelfs als één beveiligingsproduct faalt.

Deze gelaagdheid van verschillende beveiligingsproducten biedt bedrijven robuuste bescherming voor hun kritieke bronnen, waardoor de kans dat hun systemen worden aangetast aanzienlijk wordt verkleind. Diepgaande verdediging maakt het proces van het compromitteren van systemen erg moeilijk voor aanvallers.

Bovendien dwingt het organisaties om een holistische benadering van hun beveiliging te hanteren en alle mogelijke manieren aan te pakken waarop hun systemen kunnen worden getroffen. Internet als in het leger, waar diepgaande verdediging aanvallen vertraagt en tijd koopt voor vergelding, doet het hetzelfde op het gebied van cyberbeveiliging.

Een diepgaande verdediging kan kwaadwillende actoren vertragen voordat ze toegang krijgen tot systemen en beheerders de tijd geven om aanvallen te identificeren en tegenmaatregelen te implementeren om de aanvallen te stoppen voordat ze inbreuk maken op hun systemen.

Het beperkt ook de schade die aanvallers aanrichten als één beveiligingsmaatregel faalt, terwijl andere beveiligingsmaatregelen de toegang en de hoeveelheid schade die aanvallers aan een systeem kunnen toebrengen, zullen beperken.

Hoe Diepteverdediging werkt

Een belangrijk onderdeel van diepgaande verdediging is de redundantie van beveiligingsmaatregelen, waardoor het voor aanvallers moeilijker wordt om aanvallen uit te voeren. Een aanvaller kan bijvoorbeeld overwegen om fysiek naar uw locatie te komen om een geïnfecteerde USB-stick in uw systemen te installeren.

Door beveiligers het pand te laten bemannen of door biometrie te gebruiken om de toegang tot computer systems te registreren en te controleren, kan een dergelijke aanvaller worden tegengehouden.

Ervan uitgaande dat ze zeer vastberaden zijn in hun aanval en hun focus verleggen naar het aanvallen van het netwerk door malware naar het netwerk te sturen, kan een dergelijke aanval worden gestopt met behulp van een firewall die het netwerkverkeer controleert of een antivirusprogramma dat in het netwerk is geïnstalleerd.

Of, als ze bijvoorbeeld proberen toegang te krijgen tot het netwerk met behulp van gecompromitteerde inloggegevens, kan een multifactorauthenticatie die in een netwerk is geïmplementeerd, mogelijk voorkomen dat ze toegang krijgen tot het systeem.

Ervan uitgaande dat ze nog steeds in het systeem kunnen komen, kan een inbraakdetectiesysteem hun inbraak opmerken en rapporteren, wat vervolgens kan worden aangepakt voordat verdere schade wordt aangericht. Als alternatief kan een inbraakpreventiesysteem ook worden gebruikt om bedreigingen actief te stoppen.

Als ze al deze beveiligingsmaatregelen willen doorstaan, kun je voorkomen dat aanvallers gevoelige informatie misbruiken door gegevens die onderweg en in rust zijn te versleutelen.

Hoewel aanvallers soms zeer vastberaden kunnen zijn in hun aanvallen en de verschillende beveiligingsmaatregelen kunnen omzeilen die zijn geïnstalleerd om gegevens te beveiligen, werkt diepgaande verdediging door het voor aanvallers erg moeilijk te maken om toegang te krijgen tot een systeem. Dit kan hen ontmoedigen bij hun aanvallen of, beter nog, de organisatie de tijd geven om op aanvallen te reageren voordat hun systemen worden gehackt.

Gebruik circumstances van diepgaande verdediging

Diepteverdediging kan in verschillende state of affairs’s worden toegepast. Sommige hiervan omvatten:

#1. Netwerk veiligheid

Een veel voorkomende toepassing van diepgaande verdediging is het beschermen van netwerken tegen aanvallen. Dit wordt doorgaans gedaan door middel van firewalls die het netwerkverkeer monitoren op foundation van het beleid van de organisatie, en systemen voor inbraakbeveiliging die controleren op kwaadaardige netwerkactiviteiten en acties ondernemen om inbraken in een netwerk te voorkomen en te beperken.

Bovendien wordt er antivirussoftware in het netwerk geïnstalleerd om te voorkomen dat malware in het netwerk wordt geïnstalleerd of om eventuele geïnstalleerde malware te verwijderen.

De laatste beveiligingslaag is de versleuteling van gegevens in rust en gegevens die in het netwerk worden verzonden. Op deze manier kunnen aanvallers, zelfs als ze alle voorgaande beveiligingsmaatregelen omzeilen, de gegevens waartoe ze toegang hebben niet gebruiken, omdat deze gecodeerd zijn.

#2. Eindpuntbeveiliging

Eindpunten zijn apparaten zoals servers, desktopcomputers, virtuele machines en mobiele apparaten die verbinding maken met het netwerk van een organisatie. Eindpuntbeveiliging omvat het beveiligen van deze apparaten tegen bedreigingen.

Een diepgaande strategie op het gebied van eindpuntbeveiliging kan bestaan uit het fysiek beveiligen van de locatie waar de eindpunten zich bevinden, het gebruik van sterke wachtwoorden en meervoudige authenticatie om de toegang tot de apparaten te controleren en de activiteiten van de apparaten te loggen. Firewalls, antivirussoftware en gegevensversleuteling kunnen ook worden geïmplementeerd om further beveiligingslagen toe te voegen.

#3. Applicatiebeveiliging

Diepgaande verdediging is ook nuttig bij het beveiligen van applicaties, aangezien deze gevoelige gegevens verwerken, zoals de bankrekeningen van gebruikers, persoonlijke identificatienummers en adressen.

In een dergelijk state of affairs kan een diepgaande verdediging worden geïmplementeerd door het gebruik van goede coderingspraktijken om beveiligingsfouten te minimaliseren, het regelmatig testen van applicaties om op kwetsbaarheden te jagen, het versleutelen van gegevens tijdens de overdracht en in rust, en het implementeren van multifactor-authenticatie om de identiteit van de gebruiker te bevestigen. gebruikers en houd ook een logboek bij van de activiteiten van gebruikers van de applicatie.

Gelaagde beveiliging versus diepgaande verdediging

Hoewel deze twee beveiligingsmaatregelen het gebruik van meerdere lagen beveiligingsproducten met zich meebrengen om de beveiliging van computerbronnen te verbeteren, verschillen ze qua implementatie en focus. Ze vertrouwen echter allebei op het opbouwen van redundantie om de beveiliging te verbeteren.

Gelaagde beveiliging is een beveiligingsaanpak waarbij meerdere beveiligingsproducten worden ingezet om de meest kwetsbare gebieden in de beveiliging van een organisatie te beschermen.

Bij deze aanpak worden de meerdere beveiligingsbenaderingen in dezelfde laag of stapel geïmplementeerd, zoals het gebruik van verschillende antivirussoftware, zodat in het geval dat één antivirusprogramma een virus mist of een tekortkoming vertoont, de andere beschikbare optie het virus kan oppikken of de tekortkomingen kan overwinnen. van het andere antivirusprogramma.

Een ander voorbeeld hiervan is het gebruik van meerdere firewalls of inbraakdetectiesystemen, zodat als het ene product er niet in slaagt een inbraak te detecteren of te stoppen, een ander product dit kan oppikken.

Een dergelijke aanpak zorgt ervoor dat de veiligheid van computersystemen niet in gevaar komt, zelfs niet als een product uitvalt. Gelaagde beveiliging kan over verschillende beveiligingslagen heen plaatsvinden om de beveiliging van kritieke computersystemen te verbeteren.

In tegenstelling tot gelaagde beveiliging, waarbij redundantie op één enkele beveiligingslaag wordt opgebouwd, bouwt Diepteverdediging redundantie op over meerdere lagen of gebieden van een mogelijke aanval om computersystemen te beschermen tegen een breed scala aan aanvallen.

Een voorbeeld van diepgaande verdediging is het implementeren van firewalls, meervoudige authenticatie, inbraakdetectiesystemen, het fysiek afsluiten van kamers met computer systems en het gebruik van antivirussoftware. Elk beveiligingsproduct richt zich op een ander beveiligingsprobleem en beschermt zo een systeem tegen een breed scala aan aanvallen.

Conclusie

Eerdere cyberaanvallen hebben aangetoond dat kwaadwillende actoren verschillende aanvalsvectoren zullen uitproberen bij het zoeken naar een kwetsbaarheid die in welk systeem dan ook kan worden misbruikt. Omdat aanvallers een breed scala aan aanvallen kunnen uitvoeren om een systeem in gevaar te brengen, kunnen organisaties niet vertrouwen op één enkel beveiligingsproduct om de veiligheid van hun computerbronnen tegen aanvallers te garanderen.

Het is daarom belangrijk om diepgaande verdediging te implementeren om kritieke computerbronnen te beschermen tegen een breed scala aan aanvallen. Dit heeft het voordeel dat wordt gegarandeerd dat alle mogelijke kanalen die kwaadwillende actoren kunnen gebruiken om een systeem te exploiteren, worden gedekt.

Diepgaande verdediging biedt organisaties ook het voordeel dat ze aanvallen kunnen vertragen en aanhoudende aanvallen kunnen detecteren, waardoor ze tijd hebben om dreigingsactoren tegen te gaan voordat ze hun systemen in gevaar kunnen brengen.

U kunt ook Honeypots en Honeynets op het gebied van cyberbeveiliging verkennen.